1. Inleiding

Met de inwerkingtreding van de ‘Ministeriele Regeling specificaties en typegoedkeuring boordcomputer taxi’ zijn de specificaties van de ‘Boordcomputer Taxi’ (BCT) van kracht geworden. Met

deze regelgeving wordt elke taxi in Nederland voorzien van een boordcomputer, die

zowel de arbeids-, rij- en rusttijden van de taxichauffeur als de rittenstaat behorend

bij de taxi vastlegt.

Om de authenticiteit en integriteit van de vastgelegde data te waarborgen, voorziet

de boordcomputer deze data van elektronische handtekeningen. Daartoe wordt een zogeheten

‘Public Key Infrastructure’ worden opgezet. De boordcomputer wordt voorzien van een

certificaat en een sleutelpaar (publieke- en private sleutels), zodat hij in staat

is data elektronisch te ondertekenen en de authenticiteit van aangeboden gebruikerskaarten

vast te stellen. Het certificaat en het sleutelpaar van de boordcomputer worden hiertoe

opgeslagen op een chipkaart, de zogeheten systeemkaart, die in een speciaal kaartslot

van de boordcomputer wordt geplaatst.

Alle gebruikers van de boordcomputer worden voorzien van gebruikerskaarten, de zogeheten

boordcomputerkaarten. Deze kaarten bevatten evenals de systeemkaart certificaten en

sleutelparen. Toegang tot de boordcomputer is alleen mogelijk na authenticatie van

een boordcomputerkaart door (de logica van) de boordcomputer.

Binnen de groep gebruikers van de boordcomputer zijn vier rollen te onderscheiden,

namelijk die van bestuurder, vervoerder, werkplaats en toezichthouder. Elk van deze

rollen is gebonden aan een apart type boordcomputerkaart. Elke rol heeft zijn eigen

autorisatieniveau, bijvoorbeeld waar het gaat om toegang tot de op de boordcomputer

vastgelegde data.

Binnen BCT zijn dus vijf verschillende chipkaarten te onderscheiden:

-

• Een apparaatgebonden systeemkaart behorend bij een boordcomputer;

-

• Een persoonsgebonden chauffeurskaart behorend bij een bestuurder;

-

• Een organisatiegebonden ondernemerskaart behorend bij een vervoerder;

-

• Een organisatiegebonden keuringskaart behorend bij een werkplaats;

-

• Een persoonsgebonden inspectiekaart behorend bij een toezichthouder.

1.1. Bereik van dit document

Dit document bevat technische specificaties en richtlijnen voor het gebruik van de

hierboven genoemde chipkaarten. Dit document is primair bedoeld voor fabrikanten van

boordcomputers. De hoofdstukken 2 en 5 t/m 8, alsmede bijlage A, zijn echter ook interessant

voor ontwikkelaars van toepassingen bedoeld om chauffeurskaarten uit te lezen.

4. Beveiligde gegevensoverdracht

Overeenkomstig het gestelde in Referentie [14] hoeft de gegevensoverdracht tussen

boordcomputer en boordcomputerkaart niet te worden beveiligd. Volgens diezelfde referenties

dient de gegevensoverdracht tussen boordcomputerlogica en systeemkaart wel beveiligd

te zijn.

Deze beveiligde gegevensoverdracht wordt bereikt door het versleutelen van de gegevens

en het toevoegen van een cryptografische controlesom (MAC) aan de binnen het commando

of het antwoord gezonden gegevensobjecten (MAC-ENC mode).

De MAC van binnen een commando gezonden gegevens moet de commando-kop en alle gezonden

gegevensobjecten integreren (=> CLA = '0C', en alle gegevensobjecten moeten worden

ingekapseld met tags waarin b1 = 1).

De MAC moet door de ontvanger geverifieerd worden.

De bytes van de statusinformatie van het antwoord moeten altijd door een MAC worden

beveiligd, met uitzondering van de gevallen beschreven in paragraaf 4.2.

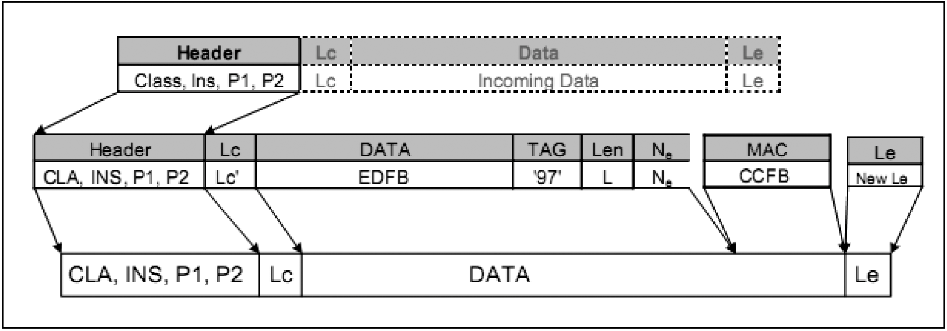

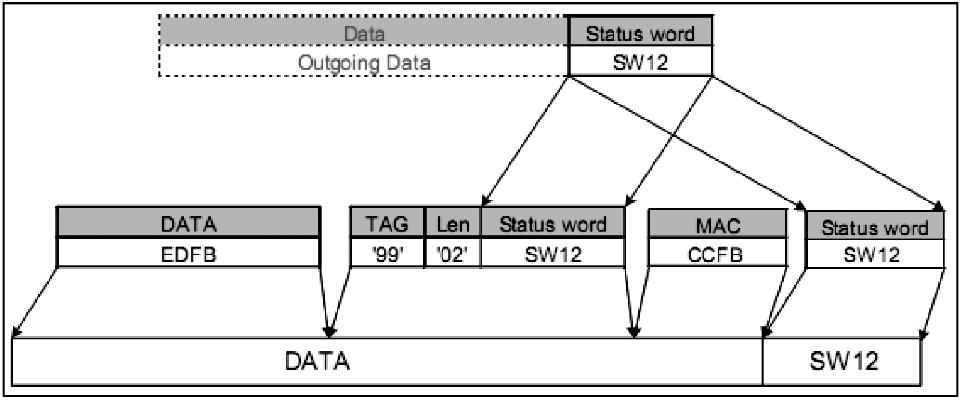

4.1. Structuur van commando’s en antwoorden bij beveiligde gegevensoverdracht

In de onderstaande figuren zijn schematisch een beveiligd commando en een beveiligd

antwoord weergegeven. Voor een verdere beschrijving hiervan wordt verwezen naar Referentie

[7], section 7.1.9 en section 7.1.10.

Figuur 1: Beveiligd commando

Figuur 2: Beveiligd antwoord

4.2. Fouten bij de beveiligde gegevensoverdracht

Wanneer de systeemkaart tijdens het verwerken van een commando een Secure Messaging-fout

ontdekt, dan moeten de statuswoorden zonder Secure Messaging teruggezonden worden.

Overeenkomstig ISO/IEC 7816-4 moeten de onderstaande statuswoorden gebruikt worden

om Secure Messaging-fouten aan te geven:

'69 82' Veiligheids toestand voldoet niet,

'69 85' Sessiesleutels zijn niet beschikbaar,

'69 87' Verwachte Secure Messaging-gegevensobjecten ontbreken,

'69 88' Secure Messaging-gegevensobjecten onjuist.

Wanneer de systeemkaart statuswoorden zonder Secure Messaging gegevensobjecten of

met een foutieve Secure Messaging gegevensobjecten terugzendt, moet de sessie door

de boordcomputerlogica afgebroken worden.

In het geval van een Secure Messaging-fout vervallen de sessiesleutels en SSC.

4.3. Sessiesleutels

Voor beveiligde gegevensoverdracht tussen de boordcomputerlogica en de systeemkaart

worden twee 16 bytes lange sessiesleutels gebruikt. De methode om deze sessiesleutels

SKENC en SKMAC te genereren wordt beschreven in Referentie [7], section 7.1.4.

4.4. Zendsequentieteller (SSC)

Tijdens de authenticatie procedure wordt er door zowel de systeemkaart als door de

boordcomputerlogica een 8 bytes random gegenereerd, RND.BCT resp. RND.ICC.

De vier minst significante bytes (LSB) van beiden worden gebruikt om de initiële waarde

voor de SSC te bepalen: SSC = RND.ICC (4 LSB) || RND.BCT (4 LSB).

De SSC wordt iedere keer voordat een MAC berekend wordt met 1 verhoogd, dus voor de

eerste MAC-berekening wordt de waarde SSC + 1 gebruikt.

4.5. Algoritmes

Het algoritme dat gebruikt wordt voor het berekenen van cryptogrammen wordt beschreven

in Referentie [7], section 7.1.9 en section 7.1.10.

Het algoritme dat gebruikt wordt voor het berekenen van cryptografische controlesommen

(MACs) wordt beschreven in Referentie [7], section 7.1.12.

De MAC is 8 bytes lang.

Iedere keer voordat er een MAC berekend wordt, wordt de zendsequentieteller (SSC)

met 1 verhoogd.

4.6. Authenticatiescenario Systeemkaart-Boordcomputer

Het authenticatiescenario tussen systeemkaart en boordcomputer wordt uitgevoerd zoals

beschreven is in Referentie [7], section 5.2.2.

Hierbij moet gelet worden op de volgende punten:

-

1. Er wordt gebruik gemaakt van symmetrische sleutels (zie hoofdstuk 3). De initiële

sleutels worden afgeleid van “transportkey1”:

-

• KS.KMAC bestaat uit de eerste 16 bytes van “transportkey1”,

-

• KS.KENC bestaat uit de laatste 16 bytes van “transportkey1”.

-

2. Na het uitlezen van EF.SN.ICC worden de laatste 8 bytes hiervan gebruikt voor SN.ICC.

-

3. Bij het berekenen van de MAC moet gebruik gemaakt worden van padding, zoals beschreven

is in Referentie [7], section 10.1.

Na een succesvolle uitvoering van de Mutual Authenticate kunnen de sessiesleutels

en de SSC berekend worden, zoals beschreven is in Referentie [7], section 7.1.4 en

7.1.5.

Er is dan een secure messaging kanaal tussen de systeemkaart en de boordcomputer (MAC-ENC

mode) en alle volgende commando’s en antwoorden moeten beveiligde gegevensoverdracht

gebruiken.

5. Gegevens op chauffeurskaart (EF.Driver_Activity_Data)

Op de chauffeurskaart worden de arbeids- rij- en rusttijden van een chauffeur opgeslagen

in de bestandsstructuur EF.Driver_Activity_Data. De grootte van die bestandsstructuur

wordt door de Personalisator op elke chauffeurskaart gemaximeerd (zie ook § 7.1, §

9.5 en Referentie [9] in hoofdstuk 10).

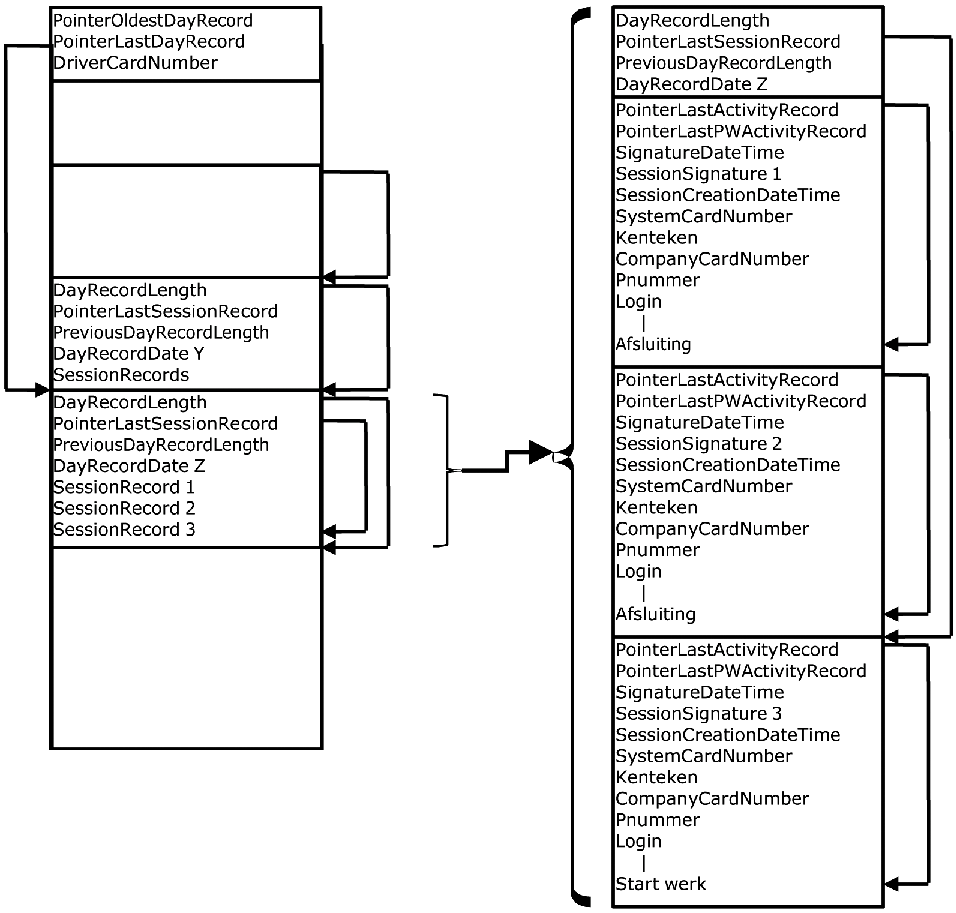

5.1. Opbouw van EF.Driver_Activity_Data

Figuur 3: EF.Driver_Activity_Data

|

Naam

|

Grootte (bytes)

|

|

PointerOldestDayRecord

|

2

|

|

PointerLastDayRecord

|

2

|

|

DriverCardNumber

|

16

|

|

DailyRecords

|

variabel

|

EF.Driver_Activity_Data is opgebouwd uit de volgende elementen:

-

•

PointerOldestDayRecord: specificeert het begin van de geheugenplaats (aantal bytes vanaf het begin van EF.Driver_Activity_Data)

van de oudste volledige dagregistratie in DailyRecords.

De initiële waarde (na personalisatie) is ‘00 00’H (0) wat betekent dat er nog geen

DailyRecords bestaan.

Na toevoeging van het eerste DailyRecord moet de waarde ‘00 14’H (20) zijn.

De maximale waarde wordt door de lengte van EF.Driver_Activity_Data bepaald.

Gegevenssoort: INTEGER (unsigned)

-

•

PointerLastDayRecord: specificeert het begin van de geheugenplaats (aantal bytes vanaf het begin van EF.Driver_Activity_Data)

van de meest recente dagregistratie in DailyRecords.

De initiële waarde (na personalisatie) is ‘00 00’H (0) wat betekent dat er nog geen

DailyRecords bestaan.

Na toevoeging van het eerste DailyRecord moet de waarde ‘00 14’H (20) zijn.

De maximale waarde wordt door de lengte van EF.Driver_Activity_Data bepaald.

Gegevenssoort: INTEGER (unsigned)

-

•

DriverCardNumber: betreft een kopie van het chauffeurskaartnummer zoals dat ook aanwezig is in het

subjectSerialNumber-veld van het (“read-only”) authenticiteitcertificaat van de chauffeurskaart.

Na personalisatie zal dit element gevuld zijn met het chauffeurskaartnummer. Handhavingsapplicaties

downloaden in principe uitsluitend EF_Driver_Activity_Data van een chauffeurskaart.

Om die applicaties te informeren over het chauffeurskaartnummer, dient een boord¬computer

de correcte invulling van dit veld telkens na een succesvolle login te verifiëren

en zo nodig te herstellen (zie ook § 7.1).

Gegevenssoort: PrintableString (16 bytes)

-

•

DailyRecords: de records waarin de gegevens van de activiteiten van de chauffeur opgeslagen worden

(zie Figuur 4). Voor iedere dag dat de kaart gebruikt wordt, wordt een DailyRecord

aangemaakt. De gegevens van minimaal de laatste 31 kalenderdagen worden op de kaart

bewaard.

5.1.1. DailyRecord

Een DailyRecord bevat alle gegevens van de activiteiten van de chauffeur op een bepaalde

dag. Na personaliseren bestaat er nog geen enkel DailyRecord.

Figuur 4: DailyRecord

|

Naam

|

Grootte (bytes)

|

|

DayRecordLength

|

2

|

|

PointerLastSessionRecord

|

2

|

|

PreviousDayRecordLength

|

2

|

|

DayRecordDate

|

4

|

|

SessionRecords

|

variabel

|

Een DailyRecord bestaat uit de volgende elementen:

-

•

DayRecordLength: de lengte van het huidige DailyRecord.

De initiële waarde bij een nieuw DailyRecord (dat nog geen enkel SessionRecord omvat)

is ‘00 0A’H (10); de lengte van de kop van dit DailyRecord (zonder de SessionRecords).

Gegevenssoort: INTEGER (unsigned)

-

•

PointerLastSessionRecord: specificeert het begin van de geheugenplaats (aantal bytes vanaf het begin van EF.Driver_Activity_Data)

van de meest recente sessie in dit DailyRecord.

De initiële waarde bij een nieuw DailyRecord (dat nog geen enkel SessionRecord bevat)

is ‘00 00’H (0).

Nadat aan dit DailyRecord het eerste SessionRecord is toegevoegd, moet de waarde 10

hoger zijn dan het startadres van dit DailyRecord; bij het eerste SessionRecord van

het eerstgeboekte DailyRecord zal dit 20 + 10 = 30 (’00 1E'H) zijn.

Uitgezonderd de waarde 0, zal de waarde van PointerLastSessionRecord nooit kleiner

zijn dan 30 (’00 1E’H).

Gegevenssoort: INTEGER (unsigned)

-

•

DayPreviousRecordLength: de lengte van het vorige DailyRecord. Is er geen vorige DailyRecord omdat deze de

oudste is, dan is de waarde ‘00 00’H (0).

Uitgezonderd de waarde 0, zal de waarde van DayPreviousRecordLength nooit kleiner

zijn dan 10 (’00 0A’H).

Gegevenssoort: INTEGER (unsigned)

-

•

DayRecordDate: de datum waarvoor dit DailyRecord is. Dit is in het formaat JJJJMMDD.

Gegevenssoort: BCD

-

•

SessionRecords: een of meerdere SessionRecords (zie Figuur 5) voor deze dag.

5.1.2. SessionRecord

Een SessionRecord bevat de gegevens van de activiteiten van de chauffeur voor een

kaartsessie. Indien er meerdere kaartsessies op een dag zijn, zijn er voor die dag

ook meerdere SessionRecords. Na personaliseren bestaat er nog geen enkel SessionRecord.

Figuur 5: SessionRecord

|

Naam

|

|

Grootte (bytes)

|

|

PointerLastActivityRecord

|

2

|

299

|

|

PointerLastPWActivityRecord

|

2

|

|

SignatureDateTime

|

|

| |

SignatureDate

|

8 nibbles

|

| |

SignatureTime

|

6 nibbles

|

|

SessionSignature

|

256

|

|

SessionCreationDateTime

|

|

| |

SessionCreationDate

|

8 nibbles

|

| |

SessionCreationTime

|

6 nibbles

|

|

SystemCardNumber

|

|

| |

Boordcomputernr

|

9 nibbles

|

| |

Kaartvolgnummer

|

5 nibbles

|

|

Kenteken

|

6

|

|

CompanyCardNumber

|

|

| |

KvKnummer

|

12 nibbles

|

| |

Kaartvolgnummer

|

5 nibbles

|

|

Pnummer

|

7 nibbles

|

|

ActivityRecords

|

variabel

|

variabel

|

De lengte van een SessionRecord kop (zonder de ActivityRecords) is 299 bytes.

Een SessionRecord bestaat uit de volgende elementen:

-

•

PointerLastActivityRecord: specificeert het begin van de geheugenplaats (aantal bytes vanaf het begin van EF.Driver_Activity_Data)

van de het laatste ActivityRecord in deze SessionRecords.

De initiële waarde bij een nieuw SessionRecord (nog zonder ActivityRecords) is ‘00

00’H (0).

Uitgezonderd de waarde 0, zal de waarde van PointerLastActivityRecord nooit kleiner

zijn dan 20+10+299 = 329 (’01 49’H).

Gegevenssoort: INTEGER (unsigned)

-

•

PointerLastPWActivityRecord: specificeert het begin van de geheugenplaats (aantal bytes vanaf het begin van EF.Driver_Activity_Data)

van het laatste ActivityRecord met een activiteit “Start pauze” of “Start werk”.

De initiële waarde bij een nieuw SessionRecord (nog zonder ActivityRecords) is ‘00

00’H (0).

Zo lang er nog geen “Start pauze” of “Start werk” ActivityRecord in dit SessionRecord

aanwezig is, blijft de waarde gelijk aan 0.

Uitgezonderd de waarde 0, zal de waarde van PointerLastPWActivityRecord nooit kleiner

zijn dan 20+10+299 = 329 (’01 49’H).

Gegevenssoort: INTEGER (unsigned)

-

•

SignatureDateTime: het tijdstip direct voorafgaand aan het berekenen van de SessionSignature. Voor verdere

informatie over de handtekening zetten, zie 5.4.

Dit veld bestaat uit twee delen:

-

–

SignatureDate:

formaat JJJJMMDD,

initiële waarde bij een nieuw SessionRecord: ‘00000000’H,

gegevenssoort BCD.

-

–

SignatureTime:

formaat hhmmss (24-uurs klok)

initiële waarde bij een nieuw SessionRecord: ‘000000’H,

gegevenssoort BCD.

-

•

SessionSignature: de door de boordcomputer gezette handtekening over de gegevens zoals gespecificeerd

in § 5.4.

De initiële waarde bij een nieuw SessionRecord is “ongedefinieerd”.

Gegevenssoort: OCTET_STRING(SIZE(256))

-

•

SessionCreationDateTime: het tijdstip waarop dit SessionRecord werd gecreëerd.

Dit veld bestaat uit twee delen:

-

–

SignatureDate:

formaat JJJJMMDD,

initiële waarde bij een nieuw SessionRecord: de datum waarop dit SessionRecord werd

gecreëerd,

gegevenssoort BCD.

-

–

SignatureTime:

formaat hhmmss

initiële waarde bij een nieuw SessionRecord: het tijdstip waarop dit SessionRecord

werd gecreëerd,

gegevenssoort BCD.

-

•

SystemCardNumber: bestaat uit 2 delen:

-

–

Boordcomputernr: het nummer van de systeemkaart zoals op het moment van creëren van dit SessionRecord

bekend in de boordcomputer (9 digits BCD)

-

–

Kaartvolgnummer: het volgnummer van de systeemkaart zoals op het moment van creëren van dit SessionRecord

bekend in de boordcomputer (5 digits BCD)

-

•

Kenteken: het kenteken van het voertuig zoals op het moment van creëren van dit SessionRecord

bekend in de boordcomputer (6 bytes ASCII)

-

•

CompanyCardNumber: bestaat uit 2 delen:

-

–

KvKnummer: Kamer van Koophandel nummer van de ondernemer zoals op het moment van creëren van

dit SessionRecord bekend in de boordcomputer (12 digits BCD)

-

–

Kaartvolgnummer: volgnummer van de ondernemerskaart zoals op het moment van creëren van dit SessionRecord

bekend in de boordcomputer (5 digits BCD)

-

•

Pnummer: personenvervoernummer van de ondernemer zoals op het moment van creëren van dit SessionRecord

bekend in de boordcomputer (7 digits BCD)

-

•

ActivityRecords: een of meerdere ActivityRecords (zie Figuur 6).

5.1.3. ActivityRecord

Er wordt een aantal types ActivityRecords onderscheiden aan de hand van de activiteit.

Figuur 6: ActivityRecord

|

Activiteit

Type

|

Kop

|

Gegevens

|

Opmerking

|

|

activiteit

|

handm.

|

rijden

|

tijdstip

|

Veld 1

|

Veld 2

|

|

Login

|

‘00001’B

|

‘0’B

|

‘0’/’1’B

|

hh:mm:ss

|

geen

|

geen

|

Het tijdstip waarop de BCT het inloggen constateerde.

|

|

‘1’B

|

Een login kan geen handmatig ingesteld tijdstip hebben. Deze combinatie komt dus niet

voor.

|

|

(Start) pauze

|

‘00010’B

|

‘0’B

|

‘0’/’1’B

|

hh:mm:ss

|

geen

|

geen

|

Het tijdstip waarop de BCT de start van de pauze constateerde. Recordvorm indien dit

record niet het laatste ActivityRecord van de sessie is.

|

|

aantal secondes pauze

|

Het tijdstip waarop de BCT de start van de pauze constateerde. Recordvorm indien dit

record het laatste ActivityRecord van de sessie is.

|

|

‘1’B

|

geen

|

Het handmatig opgegeven tijdstip dat de pauze aanving. Recordvorm indien dit record

niet het laatste ActivityRecord van de sessie is.

|

|

aantal secondes pauze

|

Het handmatig opgegeven tijdstip dat de pauze aanving. Recordvorm indien dit record

het laatste ActivityRecord van de sessie is.

|

|

(Start) werk

|

‘00011’B

|

‘0’B

|

‘0’/’1’B

|

hh:mm:ss

|

aantal secondes rijden

|

geen

|

Het tijdstip waarop de BCT de start van werk constateerde. Recordvorm indien dit record

niet het laatste ActivityRecord van de sessie is.

|

|

aantal secondes werk

|

Het tijdstip waarop de BCT de start van werk constateerde. Recordvorm indien dit record

het laatste ActivityRecord van de sessie is.

|

|

‘1’B

|

geen

|

Het handmatig opgegeven tijdstip dat werk aanving. Recordvorm indien dit record niet

het laatste ActivityRecord van de sessie is.

|

|

aantal secondes werk

|

Het handmatig opgegeven tijdstip dat werk aanving. Recordvorm indien dit record het

laatste ActivityRecord van de sessie is.

|

|

Afsluiting

|

‘00100’B

|

‘0’B

|

‘0’/’1’B

|

hh:mm:ss

|

geen

|

geen

|

reguliere Afsluiting: Het tijdstip waarop de BCT het afsluiten en aftekenen van de

sessie constateerde.

|

|

Nieuwe eindtijd

|

‘1’B

|

handmatige Afsluting / Nieuwe eindtijd: Het handmatig opgegeven tijdstip dat een sessie

(“werkdag”) stopte.

|

|

Dagovergang

|

‘00101’B

|

‘0’B

|

‘0’/’1’B

|

23:59:59

|

geen

|

geen

|

Middernacht automatisch: Een dagovergang geconstateerd tijdens normale modus.

|

|

‘1’B

|

Middernacht handmatig: Een dagovergang geconstateerd tijdens handmatige invoer.

|

Een ActivityRecord heeft een kop van 24 bits (3 bytes) groot die de volgende elementen

bevat:

-

•

activiteit: geeft het type activiteit aan (5 bits).

-

•

handmatig: geeft aan of het tijdstip van de activiteit handmatig of automatisch is geboekt (1

bit).

-

•

rijden: geeft aan of de activiteit tijdens het rijden of stilstaan is geboekt (1 bit).

-

•

tijdstip: geeft het starttijdstip van de activiteit aan in het formaat hhmmss. Dit formaat

is als volgt opgebouwd:

-

–

hh: 5 bits

-

–

mm: 6 bits

-

–

ss: 6 bits

Noot 1: Bij de activiteit “Start werk” wordt een Rijtijdveld aan de kop toegevoegd. Dit

werkt als volgt:

-

• gedurende het werk wordt volautomatisch bijgehouden hoeveel secondes er gereden worden

(3 bytes INTEGER (unsigned)). Wanneer (na een periode van rijden gedurende werktijd)

het aantal secondes gewijzigd is, wordt hetzelfde record opnieuw geschreven, waarbij

de kop gelijk blijft en het aantal secondes aangepast. Dit bijwerken van rijtijd moet

ook plaatsvinden indien de laatste keer bijwerken (meer dan) vijf minuten geleden

was. Er wordt dus geen nieuw record aangemaakt.

Noot 2: Bij zowel de activiteit “Start werk” als “Start pauze” wordt een Tijdsduurveld aan

de kop toegevoegd. Dit werkt als volgt:

-

• gedurende het werk / de pauze wordt volautomatisch bijgehouden hoeveel secondes er

verstreken zijn sinds de activiteit startte (3 bytes INTEGER (unsigned)). Telkens

wanneer de auto stopt en telkens vijf minuten na de vorige vastlegging van de tijdsduur

worden de laatste 3 bytes van hetzelfde record opnieuw geschreven, waarbij de voorgaande

bytes gelijk blijven en het aantal secondes aangepast. Er wordt dus geen nieuw record

aangemaakt.

-

• Het eerstvolgende toe te voegen ActivityRecord overschrijft deze laatste 3 bytes (de

daadwerkelijke tijdsduur van de dan voorafgaande “Start werk” / “Start pauze” activiteit

wordt met de starttijd van de nieuwe activiteit definitief vastgelegd).

Noot 3: Bij iedere toevoeging van een ActivityRecord bestaat de mogelijkheid dat er een

nieuw DailyRecord en/of nieuw SessionRecord aangemaakt moet worden. Zie hiervoor ook

§ 7.5 en § 0.

5.1.4. Overzicht

De gegevens worden per dag vastgelegd en moeten minimaal 31 kalenderdagen beschikbaar

blijven op de kaart. Voor iedere dag dat er gegevens op de chauffeurskaart vastgelegd

moeten worden, wordt er een DailyRecord aangemaakt.

Naast de arbeids- rij- en rusttijden zelf moet ook vastgelegd worden voor welke ondernemer

en in welk voertuig deze tijden gemaakt zijn en welke boordcomputer er gebruikt is.

Dit wordt per sessie vastgelegd in het SessionRecord.

In Figuur 7 staat een overzicht van EF.Driver_Activity_Data en hoe de verschillende

records hier onder vallen.

Figuur 7: Overzicht EF.Driver_Activity_Data

5.2. Schrijven naar EF.Driver_Activity_Data

Activiteiten van de chauffeur worden opgeslagen in ActivityRecords. In Figuur 6 worden

de verschillende typen van ActivityRecords genoemd. Het verloop van een sessie staat

in hoofdstuk 7 beschreven. Het exacte verloop van het toevoegen van een ActivityRecord

staat in § 0.

5.2.1. Toevoegen van de eerste activiteit binnen een SessionRecord

Elk van de navolgende subparagrafen (5.2.2 t/m 5.2.7) gaat er van uit dat de toe te

voegen activiteit niet de eerste activiteit binnen het betreffende SessionRecord is. Indien dat echter wél het geval

is, moeten de instructies voor het overschrijven van de PointerLastActivityRecord

en de DayRecordLength velden telkens worden vervangen door de volgende:

-

1. In het SessionRecord dient PointerLastActivityRecord gezet te worden op PointerLastSessionRecord

+ 299;

-

2. In het huidige DailyRecord dient de DayRecordLength verhoogd te worden met de (ongecorrigeerde)

lengte van het toe te voegen ActivityRecord:

-

– Voor een “Start werk”, verhogen met 9;

-

– Voor een “Start pauze”, verhogen met 6;

-

– Voor elke andere activiteit, verhogen met 3.

5.2.2. Toevoegen “Login” activiteit

De “Login” activiteit geeft de werkelijke tijd aan dat de chauffeurskaart in de boordcomputer

ingebracht is en de authenticatie plaatsgevonden heeft. Dit is het login-tijdstip.

Dit staat beschreven in 7.1.

Bij een “Login” wordt er een nieuw ActivityRecord aangemaakt.

PointerLastSessionRecord geeft het begin van het huidige SessionRecord aan.

In dit SessionRecord wordt

-

1. PointerLastActivityRecord verhoogd met de lengte van de laatste ActivityRecord (verminderd

met 3 indien het huidige ActivityRecord een “Start werk” of “Start pauze” betreft).

-

2. het ActivityRecord “Login” toegevoegd op de plaats die aangegeven wordt door de verhoogde

PointerLastActivityRecord. Dit record bestaat uit 3 bytes (alleen een kop). De handmatig

bit staat altijd op ‘0’B.

-

3. SessionSignature = de tussentijdse handtekening (zie 5.4).

In het huidige DailyRecord wordt

-

1. DayRecordLength = oude waarde DayRecordLength + 3 (verminderd met 3 indien het (inmiddels)

vorige ActivityRecord een “Start werk” of “Start pauze” betreft).

-

2. Direct na het toevoegen van de “Login” activiteit wordt een (automatisch) geklokte

“Start werk” activiteit toegevoegd.

5.2.3. Toevoegen “Start pauze” activiteit

Bij een “Start pauze” wordt er een nieuw ActivityRecord aangemaakt.

PointerLastSessionRecord geeft het begin van het huidige SessionRecord aan.

In dit SessionRecord wordt

-

1. PointerLastActivityRecord verhoogd met de lengte van de laatste ActivityRecord (verminderd

met 3 indien het huidige ActivityRecord een “Start werk” of “Start pauze” betreft).

-

2. PointerLastPWActivityRecord wordt gelijkgesteld aan de zojuist verhoogde PointerLastActivityRecord.

-

3. het ActivityRecord “Start pauze” toegevoegd op de plaats die aangegeven wordt door

de verhoogde PointerLastActivityRecord. Dit record bestaat uit 6 bytes (een kop +

een tijdsduurteller), waarbij de tijdsduurteller initieel wordt gevuld met ‘00 00

00’H en daarna periodiek wordt bijgewerkt volgens Noot 2 in § 5.1.3.

-

4. SessionSignature = de tussentijdse handtekening (zie 5.4).

In het huidige DailyRecord wordt

5.2.4. Toevoegen “Start werk” activiteit

Bij een “Start werk” wordt er een nieuw ActivityRecord aangemaakt.

“Start werk” wijkt af van de andere activiteiten. Hierin wordt bijgehouden hoeveel

secondes het voertuig gereden heeft gedurende deze activiteit. Zolang de chauffeur

nog aan het werk is en het voertuig afwisselend rijdt en stilstaat, wordt iedere keer

zodra het voertuig stopt het aantal secondes dat er gereden is bijgewerkt. Er wordt

dus niet iedere keer een nieuw ActivityRecord aangemaakt.

PointerLastSessionRecord geeft het begin van het huidige SessionRecord aan.

In dit SessionRecord wordt

-

1. PointerLastActivityRecord verhoogd met de lengte van de laatste ActivityRecord (verminderd

met 3 indien het huidige ActivityRecord een “Start werk” of “Start pauze” betreft).

-

2. PointerLastPWActivityRecord wordt gelijkgesteld aan de zojuist verhoogde PointerLastActivityRecord.

-

3. het ActivityRecord “Start werk” toegevoegd op de plaats die aangegeven wordt door

de verhoogde PointerLastActivityRecord.

Dit record bestaat uit een kop van 3 bytes gevolgd door 2 x 3 bytes data.

De data geeft het aantal secondes aan dat er met het voertuig gereden is en het aantal

secondes dat deze activiteit in totaal duurde. Bij het begin van “Start werk” zijn

beiden ‘00 00 00’H. Deze waardes worden conform Noten 1 en 2 in § 5.1.3 tussentijds

bijgewerkt tot er een andere activiteit plaats vindt.

-

4. SessionSignature = de tussentijdse handtekening (zie 5.4).

In het huidige DailyRecord wordt

5.2.5. Toevoegen “Afsluiting” activiteit

Bij een normale afsluiting door de chauffeur, “Afsluiting”, wordt er een nieuw ActivityRecord

aangemaakt.

PointerLastSessionRecord geeft het begin van het huidige SessionRecord aan.

In dit SessionRecord wordt

-

1. PointerLastActivityRecord verhoogd met de lengte van de laatste ActivityRecord (verminderd

met 3 indien het huidige ActivityRecord een “Start werk” of “Start pauze” betreft).

-

2. het ActivityRecord “Afsluiting” toegevoegd op de plaats die aangegeven wordt door

de verhoogde PointerLastActivityRecord. Dit record bestaat uit 3 bytes (alleen een

kop).

-

3. SessionSignature = de definitieve handtekening (zie 5.4).

In het huidige DailyRecord wordt

5.2.6. Toevoegen “Nieuwe eindtijd” (=handmatige Afsluiting) activiteit

Wanneer er bij een sessie nog activiteiten toegevoegd worden, kan het voorkomen dat

de eindtijd aangepast moet worden. Dit wordt gedaan met een “Nieuwe eindtijd” activiteit.

Hierbij wordt er een nieuwe ActivityRecord aangemaakt.

PointerLastSessionRecord geeft het begin van het huidige SessionRecord aan.

In dit SessionRecord wordt

-

1. PointerLastActivityRecord verhoogd met de lengte van de laatste ActivityRecord (verminderd

met 3 indien het huidige ActivityRecord een “Start werk” of “Start pauze” betreft).

-

2. het ActivityRecord “Nieuwe eindtijd” toegevoegd op de plaats die aangegeven wordt

door de verhoogde PointerLastActivityRecord. De handmatig-bit staat hier altijd op

‘1’B. Dit record bestaat uit 3 bytes (alleen een kop).

-

3. SessionSignature = de definitieve handtekening (zie 5.4).

In het huidige DailyRecord wordt

5.2.7. Toevoegen “Dagovergang (handmatig/automatisch)” activiteit

Wanneer er een sessie actief is, de laatstgeboekte activiteit een “Start werk” of

“Start pauze” is en:

-

• (situatie 1) het betreft een automatische activiteit en de BCT-klok geeft 0:00:00u

aan OF;

-

• (situatie 2) er wordt een handmatige activiteit toegevoegd met een tijdstip op of

na 0:00:00u van de dag volgend op het huidige DailyRecord,

dan moet:

-

• de rijtijdteller worden bijgewerkt indien de laatstgeboekte activiteit een “Start

werk” betreft,

-

• de huidige sessie gestopt worden door toevoeging van een “Dagovergang” activiteit

met:

-

○ het tijdstip 23:59:59u

-

○ het handmatig bit op ‘0’B indien het situatie 1 betreft OF

-

○ het handmatig bit op ‘1’B indien het situatie 2 betreft,

-

• de huidige sessie worden “afgetekend” door de boordcomputer

-

• EN een nieuw DailyRecord voor de volgende kalenderdag worden aangemaakt met een nieuw

SessionRecord en een eerste ActivityRecord met

-

○ hetzelfde ActivityType als de laatstgeboekte activiteit EN

-

○ het tijdstip op 00:00:00u

-

○ het handmatig bit op ‘0’B indien het situatie 1 betreft OF

-

○ het handmatig bit op ‘1’B indien het situatie 2 betreft

Het toevoegen van het nieuwe DailyRecord met een nieuw SessionRecord en een eerste

“Start pauze” of “Start werk” activiteit wordt beschreven in respectievelijk § 8.11,

§ 8.10, § 5.2.1 en § 5.2.3 / 5.2.4. Hier wordt uitsluitend toevoeging van de “Dagovergang”

aan het huidige SessionRecord beschreven.

PointerLastSessionRecord geeft het begin van het huidige SessionRecord aan.

In dit SessionRecord wordt

-

1. PointerLastActivityRecord verhoogd met de lengte van het laatste ActivityRecord verminderd

met 3 omdat het huidige ActivityRecord een “Start werk” of “Start pauze” betreft.

-

2. het ActivityRecord “Dagovergang” toegevoegd op de plaats die aangegeven wordt door

de verhoogde PointerLastActivityRecord. De handmatig-bit en het tijdstip worden gevuld

zoals hierboven beschreven. Dit record bestaat uit 3 bytes (alleen een kop).

-

3. SessionSignature = de definitieve handtekening (zie 5.4).

In het huidige DailyRecord blijft DayRecordLength gelijk, omdat het (inmiddels) vorige

ActivityRecord een “Start werk” of “Start pauze” betreft.

NB. Indien de invoeging van de dagovergang en de nieuwe kalenderdag het gevolg is van

het toevoegen van een handmatige activiteit, dan kán het zo zijn dat er meer dan één

kalenderdag tussen de huidige activiteit en de toe te voegen activiteit bestaat. Indien

dat zo blijkt te zijn dan dienen de instructies in deze paragraaf te worden herhaald

voor iedere betreffende (kalender)dagovergang.

5.3. Algemene opmerkingen bij lezen en schrijven naar EF.Driver_Activity_Data

Bij lees- en schrijfacties (Read Binary en Update Binary) dient met de volgende punten

rekening te worden gehouden:

-

1. EF.Driver_Activity_Data kan records bevatten vanaf positie ‘00 14’H tot aan het eind

(Length_EF.Driver_Activity_Data). De eerste 20 bytes van EF.Driver_Activity_Data worden

in beslag genomen worden door twee 16-bits pointers en een 16-bytes veld voor het

chauffeurskaartnummer.

-

2. Wanneer er voor een toevoeging niet meer voldoende ruimte aan het eind van EF.Driver_Activity_Data

is, wordt eerst de resterende ruimte benut en daarna gaat het toevoegen verder vanaf

het begin van de EF.Driver_Activity_Data. Dit is dan vanaf positie ‘00 14’H.

-

3. De lengte van een te lezen of te schrijven record kan nooit langer zijn dan Length_EF.Driver_Activity_Data

– 20 (‘14’H).

-

4. De offset bij een Read Binary of Update Binary (Pointer_1) moet kleiner zijn dan Length_EF.Driver_Activity_Data.

Indien dit niet het geval is, moet de offset vervangen worden door de Pointer_1 –

Length_EF.Driver_Activity_Data + 20 (‘14’H).

-

5. Indien bij een Read Binary de offset (Pointer_1) + het verwachte aantal bytes in de

response (Length_1) groter is dan Length_EF.Driver_Activity_Data, dan moet de Read

Binary in tweeën gesplitst worden: 1 Read Binary tot aan het eind van EF.Driver_Activity_Data

en 1 Read Binary vanaf positie ‘00 14’H tot aan Pointer_1 + Length_1 – Length_EF.Driver_Activity_Data

+ 20 (‘14’H).

-

6. Indien bij een Update Binary de offset (Pointer_1) + het aantal weg te schrijven bytes

(Length_1) groter is dan Length_EF.Driver_Activity_Data, dan moet de Update Binary

in tweeën gesplitst worden: 1 Update Binary tot aan het eind van EF.Driver_Activity_Data

en 1 Update Binary vanaf positie ‘00 14’H tot aan Pointer_1 + Length_1 – Length_EF.Driver_Activity_Data

+ 20 (‘14’H).

-

7. Bij een Update Binary bestaat de mogelijkheid dat de oudste dagregistratie overschreven

wordt. Dit is het geval wanneer data voorbij PointerOldestDayRecord geschreven zou

worden. Hier moet dus bij iedere schrijfactie op getest worden.

Om te voorkomen dat voorbij PointerOldestDayRecord geschreven wordt, moet het oudste

DailyRecord weggehaald worden.

Dit wordt op de volgende manier gedaan:

-

1. PointerOldestDayRecord wijst naar het oudste DailyRecord. In dit DailyRecord staat

de lengte van dit record (DayRecordLength). Uit deze pointer en lengte kan de positie

van het volgende DailyRecord bepaald worden.

-

2. In dit volgende DailyRecord wordt de PreviousDayRecordLength op ‘00 00’H gezet.

-

3. PointerOldestDayRecord wordt op de positie van dit volgende DailyRecord gezet.

-

4. Wanneer er nog niet genoeg ruimte is voor de toevoeging, moeten de bovenstaande punten

herhaald worden.

5.4. Digitale handtekening

Om de integriteit van gegevens te waarborgen, worden digitale handtekeningen gebruikt.

Er worden twee soorten digitale handtekeningen onderscheiden:

-

1. De handtekening die door de chauffeurskaart over de gegevens van de kaartsessie gezet

wordt in de boordcomputer.

-

2. De handtekening die door de boordcomputer gezet wordt over de kaartsessie gegevens

op de chauffeurskaart.

In dit document gaat het om de tweede soort, waarbij de handtekeningen op de chauffeurskaart

worden opgeslagen. De handtekeningen die op de boordcomputer opgeslagen worden, worden

hier verder buiten beschouwing gelaten.

De digitale handtekening wordt berekend over het DriverCardNumber, de DayRecordDate

en een deel van het SessionRecord (zie 5.1.2) en wordt opgeslagen in het veld SessionSignature

in het betreffende SessionRecord. Daarbij worden de mogelijke vorige SignatureDateTime

en handtekening in dit SessionRecord overschreven. Het te ondertekenen DriverCardNumber

is een 16-karakter PrintableString zoals die aansluitend op het inloggen van de chauffeur

door de boordcomputer uit de eerste 16 bytes van het subject.serialNumber van het

authenticiteitcertificaat van de chauffeurskaart is gelezen. De kopie van het DriverCardNumber die is opgeslagen in bytes ‘00 04’H t/m ‘00 13’H van EF.Driver_Activity_Data

mag NIET worden gebruikt bij de berekening van de handtekening.

Om het verlies van gegevens zoveel mogelijk te voorkomen wanneer de chauffeurskaart

voortijdig uitgenomen wordt, wordt er na iedere toevoeging van een ActivityRecord (zie 5.1.3) een digitale handtekening berekend en opgeslagen.

Bij de berekening van de handtekening wordt van het laatst toegevoegde ActivityRecord

alleen de kop van 3 bytes meegenomen. De reden hiervoor is gelegen in de activiteiten

“Start werk” en “Start pauze”. De 6 respectievelijk 3 gegevensbytes die bij deze activiteitsoorten

horen worden te vaak bijgewerkt (voor het telkens herberekenen van handtekeningen)

en de laatste 3 gegevensbytes worden sowieso overschreven door de vervolgactiviteit.

De rijtijdteller van een “Start werk” activiteit wordt hiermee pas meegenomen in de

handtekening nadat een vervolgactiviteit wordt gestart.

Om een handtekening te kunnen berekenen, moet eerst de SignatureDateTime worden bijgewerkt

met de huidige datum en tijd volgens BCT-klok, dan moet een hashcode berekend worden.

Deze hashcode wordt dan gebruikt als input voor het berekenen van de handtekening.

De gegevens voor het berekenen van de hashcode moeten in de hieronder genoemde volgorde

staan:

|

1. DriverCardNumber

|

16 bytes ASCII

|

|

2. DayRecordDate

|

4 bytes BCD

|

|

3. SessionCreationDateTime

|

4 + 3 bytes BCD

|

|

4. SystemCardNumber

|

4½ + 2½ bytes BCD

|

|

5. Kenteken

|

6 bytes ASCII

|

|

6. CompanyCardNumber

|

6 + 2½ bytes BCD

|

|

7. Pnummer

|

3½ bytes BCD

|

|

8. ActivityRecords*)

|

variable

|

|

9. PointerLastActivityRecord

|

2 bytes INTEGER

|

|

10. PointerLastPWActivityRecord

|

2 bytes INTEGER

|

|

11. SignatureDateTime

|

4 + 3 bytes BCD

|

*) Van het laatste ActivityRecord wordt alleen de kop (3 bytes) meegenomen.

De berekening van de handtekening wordt volledig door de boordcomputer uitgevoerd

en gebeurt als volgt:

-

• Over de gegevens, als hierboven vermeld, wordt met behulp van de private sleutel voor

authenticiteit van de boordcomputer een handtekening gegenereerd volgens PKCS#1 v1.5

met SHA-256.

-

• De handtekening wordt opgeslagen in het SessionSignature veld van het huidige SessionRecord.

NB. Telkens bij het berekenen van de SHA-256 hash dient de boordcomputerlogica het eerste

en grootste deel van de berekening (de hash over de data vanaf het DriverCardNumber

t/m de ActivityRecords) uit te voeren, waarna het laatste deel van de hashberekening

(over de PointerLastActivitityRecord t/m de SignatureDateTime) door de systeemkaart

dient te worden berekend. Ook de PKCS#1 v1.5 handtekening dient door de systeemkaart

te worden berekend.

NB2. Met behulp van het certificaat behorende bij de private sleutel voor authenticiteit

van de boordcomputer (het boordcomputercertificaat) kan gecontroleerd worden of de

gegevens in een SessionRecord authentiek zijn. Behalve het boordcomputercertificaat

en het SessionRecord zelf, zijn voor zo’n validatie het DriverCardNumber en de DayRecordDate

benodigd. Die twee gegevens staan elders in EF.Driver_Activity_Data opgeslagen. Welk

boordcomputercertificaat voor een bepaalde SessionRecord-validatie moet worden gebruikt,

kan worden achterhaald door het SystemCardNumber in de SessionRecord-kop uit te lezen.

NB3. Indien bij het valideren van de SessionRecord-data de betreffende EF.BCT_Certificates

aanwezig is en het betreffende boordcomputercertificaat is daarin ook (nog) aanwezig,

kan de validatie direct worden uitgevoerd. Indien het betreffende boordcomputercertificaat

niet (meer) in EF.BCT_Certificates is opgeslagen of indien EF.BCT_Certificates niet

voorhanden is, dan kan het betreffende boordcomputercertificaat via de Kaartuitgever

worden verkregen.

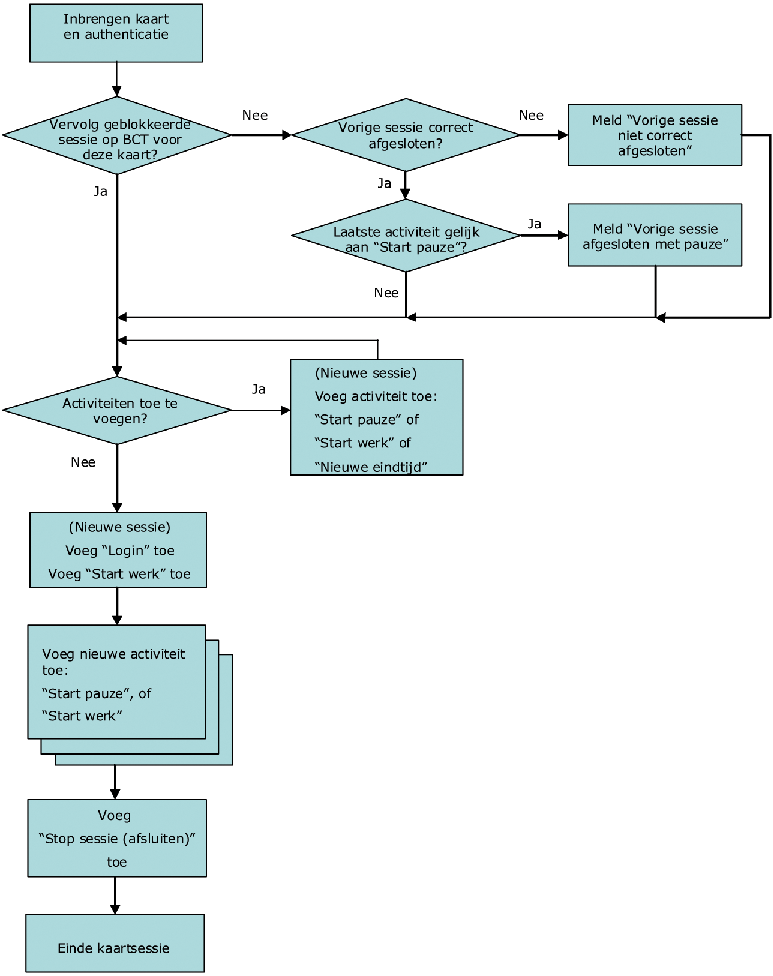

7. Kaartsessie

Een kaartsessie is de periode tussen het ingeven van de chauffeurskaart en het wegschrijven

van de afsluitende gegevens op de chauffeurskaart door de boordcomputer. In Figuur

10 is het overzicht van een kaartsessie weergegeven.

De wijzigingen in de arbeids- rij- en rusttijden worden tijdens een kaartsessie op

de chauffeurskaart opgeslagen in ActivityRecords (zie Figuur 6 en paragrafen 5.2 en

0). Hieronder wordt aangegeven welke informatie op welk ogenblik opgeslagen wordt.

Voor voorbeelden van kaartsessies wordt verwezen naar Bijlage A.

Figuur 10: Overzicht kaartsessie

7.1. Begin van een kaartsessie

Het begin van een kaartsessie gaat als volgt:

-

1. De chauffeurskaart wordt in de boordcomputer ingebracht en er vindt een authenticatie

van de chauffeurskaart plaats. Zie hiervoor § 0. Dit ogenblik bepaalt het login-tijdstip

wat in stap 5 als activiteitrecord wordt toegevoegd.

-

2. Direct na het inloggen moet worden geverifieerd of in posities ‘00 04’H t/m ‘00 13’H

van de EF.Driver_Activity_Data het chauffeurskaartnummer nog steeds overeenstemt met

het chauffeurskaartnummer zoals dat in (de eerste 16 bytes van) het subject.serialNumber

van het authenticiteitcertificaat is opgeslagen. Indien het niet meer overeenstemt,

dienen de genoemde byteposities in EF.Driver_Activity_Data te worden bijgewerkt en

dient de gebruiker te worden gewaarschuwd.

Ook dient in deze stap de daadwerkelijke grootte van EF.Driver_Activity_Data te worden

vastgesteld. Zie hiervoor § 9.5.

-

3. Er wordt dan gecontroleerd of het certificaat van deze boordcomputer al op deze chauffeurskaart

staat en zo niet, dan wordt dit toegevoegd (zie 6 Gegevens op chauffeurskaart (EF.BCT_Certificates)).

In beide gevallen wordt dit certificaat als meest recente gemarkeerd. Eventueel andere,

reeds bestaande certificaatentries worden gemarkeerd als minder recente. Indien er

geen ruimte meer is vervalt de oudste entry.

-

4. Er wordt gecontroleerd of er op de boordcomputer nog een geblokkeerde sessie voor

deze kaart is (zie 7.4):

-

– Is er geen geblokkeerde sessie voor deze kaart op de boordcomputer of is de kaart

inmiddels in een andere boordcomputer gebruikt, dan wordt gecontroleerd of op de kaart

de vorige sessie correct afgesloten was.

Hiervoor moet de laatste activiteit in het huidige SessionRecord “Afsluiting”, “Nieuwe

eindtijd” of “Dagovergang” zijn. Is dit niet het geval, dan wordt de gebruiker er

op geattendeerd dat deze vorige sessie niet correct was afgesloten.

-

– Is de laatste activiteit in het laatste SessionRecord een “Afsluiting”, “Dagovergang”

of “Nieuwe eindtijd” en wijst de PointerLastPWActivityRecord van dat SessionRecord

naar een “Start pauze” activiteit, dan is er iets bijzonders aan de hand. Een arbeidsperiode

lijkt dan te eindigen met een pauze. In dit geval dient de boordcomputer de bestuurder

er extra op te attenderen dat er mogelijk een handmatige aanvulling / correctie benodigd

is die met stap 5 kan worden gedaan.

-

– Is er nog een geblokkeerde sessie voor deze kaart op de boordcomputer en is de kaart

tussentijds niet in een andere boordcomputer gebruikt, dan vervalt de blokkering en

wordt de sessie vervolgd.

-

5. Zijn er, tussen de laatst op de kaart geboekte “Start werk” of “Start pauze” activiteit

en het onthouden login-tijdstip, nog activiteiten toe te voegen, dan kan dat nu gebeuren

(zie vooral ook het tweede aandachtsstreepje van de vorige stap).

Bepaal hiertoe de start-datumtijd en de eventuele eind-datumtijd van die laatstgeboekte

“Start pauze” of “Start werk” activiteit, waarbij de eindtijd hetzij kan worden gelezen

uit de afsluitingsactiviteit die volgt op de “Start werk” / “Start pauze”, hetzij

kan worden berekend m.b.v. de tijdsduurteller van de “Start werk” / “Start pauze”

zelf.

In dat geval,

-

– Presenteer de laatstgeboekte “Start werk” / “Start pauze” inclusief diens uitgelezen

start- en eind-datumtijd.

-

– Dan kan er een “Start werk” of een “Start pauze” activiteit toegevoegd worden.

De standaard (start)datumtijd hiervoor is de eind-datumtijd van de laatste “Start

werk” of “Start pauze” activiteit; dit kan de gebruiker veranderen in een waarde tussen

minimaal de start-datumtijd van die laatste “Start werk” of “Start pauze” activiteit

en maximaal het login-tijdstip. De “handmatig”-bit wordt op ‘1’B gezet.

Een start die eerder is dan het einde van de vorige “Start werk” of “Start pauze”

activiteit, zal die eerdere activiteit geheel of gedeeltelijk veranderen.

Een start die gelijk is dan het einde van de vorige “Start werk” of “Start pauze”

activiteit, zal direct op die eerdere activiteit aansluiten.

Een start die later is dan het einde van de vorige “Start werk” of “Start pauze” activiteit,

zal een rustperiode inlassen.

Gebruik voor het toevoegen van deze handmatige activiteit de logica beschreven in

§ 0 en geef daarbij door of een kaartsessie al dan niet gecontinueerd mocht worden.

-

– Ook kan er voor gekozen worden om handmatig een “Nieuwe eindtijd” op te geven.

Ook daarvan kan de datumtijd ingesteld worden tussen minimaal de start-datumtijd van

de laatste activiteit en maximaal het login-tijdstip.

De “handmatig”-bit wordt op ‘1’B gezet.

Een nieuw einde dat gelijk is aan de start van de vorige “Start werk” of “Start pauze”

activiteit, zal die eerdere activiteit effectief verwijderen.

Een nieuw einde tussen de start en het (momenteel geldende) einde van de vorige “Start

werk” of “Start pauze” activiteit, zal die eerdere activiteit effectief inkorten.

Een nieuw einde later dan het (momenteel geldende) einde van de vorige activiteit,

zal die eerdere activiteit effectief verlengen.

Gebruik voor het toevoegen van deze handmatige activiteit de logica beschreven in

§ 0 en geef daarbij door of een kaartsessie al dan niet gecontinueerd mocht worden.

-

– Toevoegen kan meerdere keren uitgevoerd worden. De laatst (handmatig) toegevoegde

activiteit geldt dan telkens als de “vorige”.

-

– De mogelijkheid bestaat dat dit toevoegen over meerdere dagen gaat. In dat geval zal

de logica beschreven in § 0 de eventuele aanmaak van nieuwe DailyRecords en/of SessionRecords

verzorgen.

-

– Hoeft er niets meer toegevoegd te worden, dan kan met de volgende stap worden verder

gegaan.

-

6. Vervolgens wordt het login-tijdstip middels een “Login” activiteit toegevoegd (zie

5.2.1), waarna direct een “Start werk” (zie 5.2.4) zal worden toegevoegd. Beide ActivityRecords

zullen de handmatig bit op ‘0’B hebben staan.

ook nu zullen de toevoegingen gedaan worden conform de logica beschreven in § 0

Vanaf dit punt begint de reguliere vastlegging van activiteiten.

7.2. Tijdens een kaartsessie

Tijdens een kaartsessie zijn er twee activiteiten mogelijk: “Start pauze” en “Start

werk”. Voor het toevoegen van deze activiteiten, zie 5.2.1 respectievelijk 5.2.4.

“Start werk” moet regelmatig bijgewerkt worden met het aantal secondes dat er met

het voertuig gereden is (zie Noot 1 in § 5.1.3). “Start werk” en “Start pauze” moeten

regelmatig bijgewerkt worden met het aantal secondes dat de betreffende activiteit

duurt (zie Noot 2 in § 5.1.3).

7.3. Afsluiten van een kaartsessie

Bij het beeindigen van een kaartsessie dient de chauffeur de kaartsessie af te sluiten,

voordat hij de chauffeur zijn kaart uit de boordcomputer neemt. Zou hij de sessie

niet afsluiten wordt deze geblokkeerd.

Bij het afsluiten van een kaartsessie wordt een “Afsluiting” activiteit toegevoegd,

zie 5.2.5.

Direct nadat de “Afsluiting” activiteit is toegevoegd en nog voordat de chauffeur

zijn kaart uitneemt, dient de boordcomputer:

-

1. in EF.BCT_Certificates het DownloadLog controleren en vast te stellen of de laatste

download van EF.Driver_Activity_Data naar een boordcomputer al dan niet te lang geleden

is of lijkt. Indien dat zo blijkt te zijn, dan dient de boordcomputer de bestuurder

hierop te attenderen;

-

2. de chauffeur de gelegenheid te bieden om de volledige inhoud van EF.Driver_Activity_Data

naar het geheugen van de boordcomputer te downloaden. Indien de chauffeur hierop ingaat,

dan dient de boordcomputer:

-

a. Aan de chauffeur een waarschuwing te tonen dat de kaart (nog) niet mag worden uitgenomen;

-

b. De volledige inhoud van EF.Driver_Activity_Data te downloaden naar het geheugen van

de boordcomputer;

-

c. In EF.BCT_Certificates het DownloadLog bij te werken;

-

d. Aan de chauffeur te melden dat de kaart nu mag worden uitgenomen.

7.4. Niet afgesloten kaartsessie

Het is mogelijk dat de chauffeur zijn kaart uit de boordcomputer haalt zonder dat

hij de kaartsessie afgesloten heeft. In dat geval is er dus geen ActivityRecord aangemaakt

voor het afsluiten van de kaartsessie. De boordcomputer constateert dat de kaart is

uitgenomen zonder dat de sessie is afgesloten en blokkeert deze kaartsessie.

De op de boordcomputer geblokkeerde kaartsessie wordt beëindigd door:

-

• binnen 60 minuten dezelfde chauffeurskaart weer in te brengen in de boordcomputer.

Zijn er in de tussentijd activiteiten op de boordcomputer geregistreerd geweest, dan

worden die allereerst op de chauffeurskaart bijgewerkt.

-

• binnen 60 minuten dezelfde chauffeurskaart weer in te brengen en er blijkt dat de

kaart in de tussentijd in een andere boordcomputer heeft gezeten. Eventuele tussentijdse

activiteiten die op deze boordcomputer waren geregistreerd worden niet meer op de

kaart geplaatst.

-

• een andere boordcomputerkaart in te brengen, uitgezonderd een inspectiekaart.

-

• een time-out van 60 minuten.

De eerstvolgende keer dat een chauffeurskaart met een niet afgesloten kaartsessie

weer in een boordcomputer wordt ingebracht, krijgt de chauffeur een melding dat de

kaartsessie niet goed afgesloten was. De uitzondering hierop is het eerste punt hierboven,

waarbij de kaartsessie voortgezet wordt.

In alle gevallen wordt na het inloggen de chauffeur de mogelijkheid geboden voor het

handmatig toevoegen van activiteiten die hebben plaatsgevonden tussen de laatstgeboekte

“Start werk” of “Start pauze” activiteit en het login-tijdstip. Pas nadat dergelijke

handmatige boekingen op de kaart zijn bijgeschreven, wordt het Login-tijdstip vastgelegd

door het toevoegen van een “Login” ActivityRecord die aangeeft wanneer de kaart weer

in de boordcomputer ingebracht is (zie 5.2.1). Direct aansluitend wordt (met hetzelfde

tijdstempel) een “Start werk” activiteit toegevoegd.

7.5. Dagoverschrijdende kaartsessie

Het is mogelijk dat een kaartsessie actief is om 12 uur ’s nachts. Ook kan dat het

geval blijken te zijn tijdens het handmatig invoegen van activiteiten (de laatst geboekte

activiteit blijkt “Start werk” of “Start pauze” te zijn en de toe te voegen activiteit

blijkt te moeten starten in de kalenderdag na die van zijn voorganger). Omdat de activiteiten

per dag opgeslagen worden, moet de kaartsessie hier gesplitst worden.

Hiervoor wordt

-

1. Indien de huidige activiteit een (automatische) “Start werk” is, het aantal secondes

rijden bijgewerkt.

-

2. Een interne kopie gemaakt van de huidige activiteit (“Start werk” of “Start pauze”).

In die kopie wordt het tijdstipveld op 00:00:00 gezet en de handmatig bit dient te

reflecteren of deze dagovergang tijdens het handmatig bijwerken van de administratie

dan wel tijdens de normale operatie van de boordcomputer werd geconstateerd.

-

3. Een “Dagovergang” activiteit toegevoegd aan het huidige SessionRecord om 23:59:59

(zie 5.2.7). Het handmatig bit dient ook hierbij te reflecteren of deze dagovergang

tijdens het handmatig bijwerken van de administratie dan wel tijdens de normale operatie

van de boordcomputer werd geconstateerd.

-

4. De interne kopie van de voort te zetten activiteit toegevoegd op de eerstvolgende

kalenderdag. Omdat dit de eerste activiteit in die volgende kalenderdag betreft, worden

er eerst een nieuw DailyRecord en SessionRecord aangemaakt.

-

5. Indien de splitsing het gevolg van een handmatige toevoeging was:

-

a. wordt eerst gecontroleerd of die toevoeging wellicht nóg een of meer kalenderdagen

vooruit betreft en indien dat zo is, worden de bovenstaande stappen herhaald,

-

b. wordt pas daarna de opgegeven activiteit toegevoegd.

8. Functies

De commando-antwoord paren (zie hoofdstuk 9) vormen het laagste niveau van communicatie

met de boordcomputerkaarten.

Met behulp van één of meerdere commando’s kunnen functies benoemd worden die een logische

actie vertegenwoordigen, zoals het wijzigen of deblokkeren van een pincode.

Bij deze functies moeten ook de punten uit 5.3 (Algemene opmerkingen bij lezen en

schrijven) in acht worden genomen.

8.1. PIN wijzigen

|

Naam

Gebruik

|

ChangePIN

Boordcomputerkaarten

|

|

Input gegevens

|

Oude PIN || Nieuwe PIN

|

|

Resultaat

|

‘90 00’H OK

‘xx xx’H Foutcode van Change Reference Data, afhankelijk van de implementatie

|

Voor het wijzigen van een PIN moet de oude PIN bekend zijn, anders is dit niet mogelijk.

Voor de oude en nieuwe PIN wordt het PIN formaat 2 gebruikt. Dit is 8 bytes lang en

is als volgt opgebouwd:

|

C

|

N

|

P

|

P

|

P

|

P

|

P/F

|

P/F

|

P/F

|

P/F

|

P/F

|

P/F

|

P/F

|

P/F

|

F

|

F

|

Waarin:

|

Naam

|

Waarde

|

|

C

|

Controle veld

|

4 bits binair getal ‘0010’B

|

|

N

|

PIN lengte

|

4 bits binair getal tussen ‘0100’B en ‘1100’B

|

|

P

|

PIN cijfer

|

4 bits binair getal tussen ‘0000’B en ‘1001’B

|

|

P/F

|

PIN cijfer / Vulteken

|

Afhankelijk van PIN lengte

|

|

F

|

Vulteken

|

4 bits binair getal ‘1111’B

|

De PIN is dus maximaal 12 cijfers lang.

Het gebruikte commando is Change Reference Data, waarbij de PIN reference de waarde

‘01’H heeft en oude PIN || nieuwe PIN als data meegegeven wordt.

8.2. SM keyset wijzigen

|

Naam

|

ChangeSMKeySet

|

|

Gebruik

|

Systeemkaart

|

|

Input gegevens

|

Nieuwe Key Set

|

|

Resultaat

|

‘90 00’H OK

‘xx xx’H Foutcode van Put Data (SDO), afhankelijk van de implementatie

|

Op de systeemkaart mag deze functie alleen uitgevoerd worden onder beveiligde gegevensoverdracht

(zie Hoofdstuk 4).

Voor het wijzigen van een SM key set moet er een Secure Messaging kanaal bestaan en

daarmee moet de oude SM key set bekend zijn, anders is dit niet mogelijk.

Het gebruikte commando is Put Data, waarbij de nieuwe (symmetrische) key set als data

meegegeven wordt. Het volledige data veld heeft de vorm

‘70 2A BF 8A 03 26 A2 24 90 10’ || Kmac || ‘91 10’ || Kenc

waarbij Kmac en Kenc de 16 bytes sleutels zijn voor de MAC resp. de ENC.

8.3. PIN deblokkeren

|

Naam

|

DeblockPIN

|

|

Gebruik

|

Boordcomputerkaarten

|

|

Input gegevens

|

Geen

|

|

Resultaat

|

‘90 00’H OK

‘xx xx’H Foutcode van Reset Retry Counter, afhankelijk van de implementatie

|

Hierbij wordt de bestaande PIN gedeblokkeerd.

Het gebruikte commando is Reset Retry Counter, waarbij P1 de waarde ‘03’H heeft en

P2 (de PIN reference) de waarde ‘01’H heeft.

Voorafgaand aan dit commando moet een succesvol Verify commando uitgevoerd worden

met P1 = ‘00’H en P2 = ‘02’H (de PUK reference). Voor de PUK wordt PIN formaat 2 gebruikt

(zie onder 8.1).

8.4. PIN deblokkeren en wijzigen

|

Naam

|

DeblockAndChangePIN

|

|

Gebruik

|

Boordcomputerkaarten

|

|

Input gegevens

|

Nieuwe PIN

|

|

Resultaat

|

‘90 00’H OK

‘xx xx’H Foutcode van Reset Retry Counter, afhankelijk van de implementatie

|

Hierbij wordt de bestaande PIN gedeblokkeerd en gewijzigd in de Nieuwe PIN.

Het gebruikte commando is Reset Retry Counter, waarbij P1 de waarde ‘02’H heeft en

P2 (de PIN reference) de waarde ‘01’H heeft.

Voorafgaand aan dit commando moet een succesvol Verify commando uitgevoerd worden

met P1 = ‘00’H en P2 = ‘02’H (de PUK reference). Voor de PUK wordt PIN formaat 2 gebruikt

(zie onder 8.1).

8.5. Elektronische handtekening zetten met een chauffeurs- of inspectiekaart

|

Naam

Gebruik

|

SignDataLegally

Chauffeurskaart, Inspectiekaart

|

|

Input gegevens

|

Gegevens waarover handtekening berekend moet worden

|

|

Resultaat

|

Handtekening || ‘90 00’H OK

‘xx xx’H Foutcode van een van de gebruikte commando’s, afhankelijk van de implementatie

|

Deze functie wordt gebruikt voor het door een natuurlijke persoon zetten van een rechtsgeldige

elektronische handtekening met de sleutel-certificaatcombinatie PKI.CH.DS die uitsluitend

op chauffeurs- en inspectiekaarten bestaat.

Elke boordcomputerkaart (chip) ondersteunt minimaal een van de twee navolgende procedures

voor het uitvoeren van deze functie. De boordcomputer moet op basis van het door de

chip geleverde Answer To Reset (ATR) bepalen welke van de twee procedures met de betreffende

chip gebruikt moet worden. Bij chips die beide procedures ondersteunen is de boordcomputer

vrij om een van beide procedures te kiezen.

Voor deze functie bestaat procedure 1 uit de volgende stappen:

-

1. Selectie hash template en algoritme: alvorens de digitale handtekening berekend kan

worden, moet het hash template geselecteerd worden en het te gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘AA’H. De data bij dit commando is ‘80 01 40’H (‘40’H om de algoritme

identifier voor SHA-256 aan te geven).

-

2. Selectie private key en algoritme: de private key van de BCT Handtekening moet geselecteerd

worden met het te gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘B6’H. De data bij dit commando is ‘80 01 42 84 01 86’H (‘42’H om

‘PKCS#1 v1.5 – SHA-256’ aan te duiden en ‘86’H om het Security Data Object (SDO) van

PKI.CH.DS aan te duiden).

-

3. PIN valideren: de private key van de BCT Handtekening mag pas gebruikt worden nadat

de PIN gevalideerd is. Dit is nodig voor iedere keer dat deze key gebruikt wordt.

Dit wordt gedaan met het commando Verify, waarbij P2 (de PIN reference) de waarde

‘01’H heeft. Voor de PIN wordt PIN formaat 2 gebruikt (zie onder 8.1).

-

4. Berekenen van de intermediate hash (SHA256) over de input gegevens door de boordcomputerlogica.

Hierbij wordt het laatste gegevensblok niet gehashed, maar wordt de intermediate hash

en het aantal gehashte bits onthouden voor de volgende stap.

NB. Wanneer het totaal aan input gegevens uit maximaal 64 bytes bestaat, wordt er geen

intermediate hash berekend en worden alle inputgegevens in de volgende stap gebruikt.

-

5. Berekenen van de uiteindelijke hash (SHA256) door de boordcomputerkaart. Hiervoor

wordt het commando PSO Hash gebruikt. Hierbij worden de ‘intermediate hash value’,

het aantal gehashte bits en het laatste (of enige) blok inputdata van minimaal 1 en

maximaal 64 bytes opgenomen in het Dataveld van het commando. Bij een succesvol uitgevoerde

PSO HASH zal de uiteindelijke hash waarde in het geheugen van de boordcomputerkaart

(chip) achterblijven ten behoeve van de volgende en laatste stap.

-

6. Handtekening berekenen: hierbij wordt met de gekozen private key de handtekening berekend

over de in het chipgeheugen aanwezige hashwaarde en geeft de kaart die handtekening

terug aan de boordcomputerlogica.

Dit wordt gedaan met het commando PSO Compute Digital Signature. Le, het verwachte

aantal bytes in de response, moet daarbij op ‘00’H staan.

Voor deze functie bestaat procedure 2 uit de volgende stappen (nummering gelijk aan

die van procedure 1):

-

1. Niet van toepassing.

-

2. Gelijk aan stap 2 van procedure 1.

-

3. Gelijk aan stap 3 van procedure 1.

-

4. Berekenen van de volledige hash (SHA256) over de input gegevens door de boordcomputerlogica.

-

5. Niet van toepassing.

-

6. Handtekening berekenen: hierbij wordt met de gekozen private key de handtekening berekend

over de in stap 4 berekende hashwaarde en geeft de kaart die handtekening terug aan

de boordcomputerlogica.

Dit wordt gedaan met het commando PSO Compute Digital Signature. Daarbij moet Lc,

het aantal bytes van de input data, op ‘20’H staan, het DATA veld worden gevuld met

de hashwaarde uit stap 4 (32 bytes) en Le, het verwachte aantal bytes in de response,

op ‘00’H staan.

Zie ook PSO Hash en PSO Compute Digital Signature in Referentie [7].

Voor de vermelde SDO ID wordt verwezen naar de kaartstructuur documenten in Referenties

[9] en [12]. Omdat dit SDO een lokaal object is, moet de in de kaartstructuur documenten

gespecificeerde keyReference niet letterlijk worden overgenomen, maar met bit8 hoog

(dus ‘86’H in plaats van ‘06’H).

8.6. Elektronische handtekening zetten met een systeemkaart

|

Naam

Gebruik

|

SignDataSystem

Systeemkaart

|

|

Input gegevens

|

Gegevens waarover handtekening berekend moet worden

|

|

Resultaat

|

Handtekening || ‘90 00’H OK

‘xx xx’H Foutcode van een van de gebruikte commando’s, afhankelijk van de implementatie

|

Deze functie wordt gebruikt voor het door een boordcomputer zetten van een elektronische

handtekening met de sleutel-certificaatcombinatie PKI.CH.AUT van de systeemkaart.

Op de systeemkaart mag deze functie alleen uitgevoerd worden onder beveiligde gegevensoverdracht

(zie Hoofdstuk 4), gebruikmakend van de sleutelset SM.ICC.

Elke systeemkaart (chip) ondersteunt minimaal een van de twee navolgende procedures

voor het uitvoeren van deze functie. De boordcomputer moet op basis van het door de

chip geleverde Answer To Reset (ATR) bepalen welke van de twee procedures met de betreffende

chip gebruikt moet worden. Bij chips die beide procedures ondersteunen is de boordcomputer

vrij om een van beide procedures te kiezen.

Voor deze functie bestaat procedure 1 uit de volgende stappen:

-

1. Selectie hash template en algoritme: alvorens de digitale handtekening berekend kan

worden, moet het hash template geselecteerd worden en het te gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘AA’H. De data bij dit commando is ‘80 01 40’H (‘40’H om de algoritme

identifier voor SHA-256 aan te geven).

-

2. Selectie private key en algoritme: de private key van de BCT Authenticiteit moet geselecteerd

worden met het te gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘B6’H. De data bij dit commando is ‘80 01 42 84 01 85’H (‘42’H om

‘PKCS#1 v1.5 – SHA-256’ aan te duiden en ‘85’H om het Security Data Object (SDO) van

PKI.CH.AUT aan te duiden).

-

3. Berekenen van de intermediate hash (SHA256) over de input gegevens door de boordcomputerlogica.

Hierbij wordt het laatste gegevensblok niet gehashed, maar wordt de intermediate hash

en het aantal gehashte bits onthouden voor de volgende stap.

NB. Wanneer het totaal aan input gegevens uit maximaal 64 bytes bestaat, wordt er geen

intermediate hash berekend en worden alle inputgegevens in de volgende stap gebruikt.

-

4. Berekenen van de uiteindelijke hash (SHA256) door de systeemkaart. Hiervoor wordt

het commando PSO Hash gebruikt. Hierbij worden de ‘intermediate hash value’, het aantal

gehashte bits en het laatste (of enige) blok inputdata van minimaal 1 en maximaal

64 bytes opgenomen in het Dataveld van het commando. Bij een succesvol uitgevoerde

PSO HASH zal de uiteindelijke hash waarde in het geheugen van de systeemkaart (chip)

achterblijven ten behoeve van de volgende en laatste stap.

-

5. Handtekening berekenen: hierbij wordt met de gekozen private key de handtekening berekend

over de in het chipgeheugen aanwezige hashwaarde en geeft de kaart die handtekening

terug aan de boordcomputerlogica.

Dit wordt gedaan met het commando PSO Compute Digital Signature. Le, het verwachte

aantal bytes in de response, moet daarbij op ‘00’H staan.

Voor deze functie bestaat procedure 2 uit de volgende stappen (nummering gelijk aan

die van procedure 1):

-

1. Niet van toepassing.

-

2. Gelijk aan stap 2 van procedure 1.

-

3. Berekenen van de volledige hash (SHA256) over de input gegevens door de boordcomputerlogica.

-

4. Niet van toepassing.

-

5. Handtekening berekenen: hierbij wordt met de gekozen private key de handtekening berekend

over de in stap 3 berekende hashwaarde en geeft de kaart die handtekening terug aan

de boordcomputerlogica.

Dit wordt gedaan met het commando PSO Compute Digital Signature. Daarbij moet Lc,

het aantal bytes van de input data, op ‘20’H staan, het DATA veld worden gevuld met

de hashwaarde uit stap 3 (32 bytes) en Le, het verwachte aantal bytes in de response,

op ‘00’H staan.

Zie ook PSO Hash en PSO Compute Digital Signature in Referentie [7]).

Voor de vermelde SDO ID wordt verwezen naar het kaartstructuur documenten in Referentie

[8]. Omdat dit SDO een lokaal object is, moet de in het kaartstructuur document gespecificeerde

keyReference niet letterlijk worden overgenomen, maar met bit8 hoog (dus ‘85’H in

plaats van ‘05’H).

Noot: Zie ook 5.4 (digitale handtekening).

8.7. Authenticiteit handtekening zetten met een boordcomputerkaart

|

Naam

Gebruik

|

SignDataForAuthenticity

Chauffeurskaart, Ondernemerskaart, Keuringskaart, Inspectiekaart

|

|

Input gegevens

|

Gegevens waarover handtekening berekend moet worden

|

|

Resultaat

|

Handtekening || ‘90 00’H OK

‘xx xx’H Foutcode van een van de gebruikte commando’s, afhankelijk van de implementatie

|

Deze functie wordt gebruikt voor het door een boordcomputerkaarthouder zetten van

een elektronische handtekening met de sleutel-certificaatcombinatie PKI.CH.AUT die

op elke boordcomputerkaart bestaat.

Elke boordcomputerkaart (chip) ondersteunt minimaal een van de twee navolgende procedures

voor het uitvoeren van deze functie. De boordcomputer moet op basis van het door de

chip geleverde Answer To Reset (ATR) bepalen welke van de twee procedures met de betreffende

chip gebruikt moet worden. Bij chips die beide procedures ondersteunen is de boordcomputer

vrij om een van beide procedures te kiezen.

Voor deze functie bestaat procedure 1 uit de volgende stappen:

-

1. Selectie hash template en algoritme: alvorens de digitale handtekening berekend kan

worden, moet het hash template geselecteerd worden en het te gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘AA’H. De data bij dit commando is ‘80 01 40’H (‘40’H om de algoritme

identifier voor SHA-256 aan te geven).

-

2. Selectie private key en algoritme: de private key van de BCT Authenticiteit moet geselecteerd

worden met het te gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘B6’H. De data bij dit commando is ‘80 01 42 84 01 85’H (‘42’H om

‘PKCS#1 v1.5 – SHA-256’ aan te duiden en ‘85’H om het Security Data Object (SDO) van

PKI.CH.AUT aan te duiden).

-

3. PIN valideren: de private key van de BCT Authenticiteit mag pas gebruikt worden nadat

de PIN gevalideerd is. Een eenmaal uitgevoerde PIN validatie mag – zo lang de kaart

in de boordcomputer aanwezig blijft – worden ‘herbruikt’ bij elke volgende keer dat

deze key gebruikt wordt.

Dit wordt gedaan met het commando Verify, waarbij P2 (de PIN reference) de waarde

‘01’H heeft. Voor de PIN wordt PIN formaat 2 gebruikt (zie onder 8.1).

-

4. Berekenen van de intermediate hash (SHA256) over de input gegevens door de boordcomputerlogica.

Hierbij wordt het laatste gegevensblok niet gehashed, maar wordt de intermediate hash

en het aantal gehashte bits onthouden voor de volgende stap.

NB. Wanneer het totaal aan input gegevens uit maximaal 64 bytes bestaat, wordt er geen

intermediate hash berekend en worden alle inputgegevens in de volgende stap gebruikt.

-

5. Berekenen van de uiteindelijke hash (SHA256) door de boordcomputerkaart. Hiervoor

wordt het commando PSO Hash gebruikt. Hierbij worden de ‘intermediate hash value’,

het aantal gehashte bits en het laatste (of enige) blok inputdata van minimaal 1 en

maximaal 64 bytes opgenomen in het Dataveld van het commando. Bij een succesvol uitgevoerde

PSO HASH zal de uiteindelijke hash waarde in het geheugen van de boordcomputerkaart

(chip) achterblijven ten behoeve van de volgende en laatste stap.

-

6. Handtekening berekenen: hierbij wordt met de gekozen private key de handtekening berekend

over de in het chipgeheugen aanwezige hashwaarde en geeft de kaart die handtekening

terug aan de boordcomputerlogica.

Dit wordt gedaan met het commando PSO Compute Digital Signature. Le, het verwachte

aantal bytes in de response, moet daarbij op ‘00’H staan.

Voor deze functie bestaat procedure 2 uit de volgende stappen (nummering gelijk aan

die van procedure 1):

-

1. Niet van toepassing.

-

2. Gelijk aan stap 2 van procedure 1.

-

3. Gelijk aan stap 3 van procedure 1.

-

4. Berekenen van de volledige hash (SHA256) over de input gegevens door de boordcomputerlogica.

-

5. Niet van toepassing.

-

6. Handtekening berekenen: hierbij wordt met de gekozen private key de handtekening berekend

over de in stap 4 berekende hashwaarde en geeft de kaart die handtekening terug aan

de boordcomputerlogica.

Dit wordt gedaan met het commando PSO Compute Digital Signature. Daarbij moet Lc,

het aantal bytes van de input data, op ‘20’H staan, het DATA veld worden gevuld met

de hashwaarde uit stap 4 (32 bytes) en Le, het verwachte aantal bytes in de response,

op ‘00’H staan.

Zie ook PSO Hash en PSO Compute Digital Signature in Referentie [7].

Voor de vermelde SDO ID wordt verwezen naar de kaartstructuur documenten in Referenties

[9] t/m [12]. Omdat dit SDO een lokaal object is, moet de in de kaartstructuur documenten

gespecificeerde keyReference niet letterlijk worden overgenomen, maar met bit8 hoog

(dus ‘85’H in plaats van ‘05’H).

8.8. Authenticeren boordcomputerkaart aan boordcomputer

|

Naam

|

AuthenticateCardToBCT

|

|

Gebruik

|

Boordcomputerkaarten

|

|

Input gegevens

|

Random waarde (16 bytes)

|

|

Resultaat

|

Handtekening || ‘90 00’H OK

‘xx xx’H Foutcode van een van de gebruikte commando’s, afhankelijk van de implementatie

|

Om te controleren of een boordcomputerkaart authentiek is, wordt er een Client/Server

authenticatie uitgevoerd (zie Referentie [7]). Hierbij wordt een boordcomputer challenge

ondertekend met behulp van de sleutel-certificaatcombinatie PKI.CH.AUT van de een

boordcomputerkaart. Deze functie is analoog aan SignDataForAuthenticity, maar wordt

hier uitsluitend voor authenticatiedoeleinden gebruikt.

Voor deze functie moeten een aantal stappen doorlopen worden:

-

1. Selectie private key en algoritme: alvorens de digitale handtekening berekend kan

worden, moet de private key van de BCT Authenticiteit geselecteerd worden en het te

gebruiken algoritme.

Dit wordt gedaan met het commando Manage Security Environment, met P1 de waarde ‘41’H

en P2 de waarde ‘A4’H. De data bij dit commando is ‘80 01 02 84 01 85’H (‘02’H om

“C/S RSA with DSI according to PKCS#1, parameter Digestinfo” aan te duiden en ‘85’H

om het Security Data Object (SDO) van PKI.CH.AUT aan te duiden).

-

2. PIN valideren: de private key van de BCT Authenticiteit mag pas gebruikt worden nadat

de PIN gevalideerd is. Dit is nodig voor de eerste keer dat deze key gebruikt wordt,

maar een eenmaal uitgevoerde PIN validatie mag – zo lang de kaart in de boordcomputer

aanwezig blijft – worden “herbruikt” bij elke volgende keer dat deze key gebruikt

wordt.

Dit wordt gedaan met het commando Verify waarbij P2 (de PIN reference) de waarde ‘01’H

heeft. Voor de PIN wordt PIN formaat 2 gebruikt (zie onder 8.1).

-

3. De boordcomputer stuurt een Internal Authenticate commando naar de boordcomputerkaart.

P1 P2 = ‘00 00’ en de data = 16 bytes random.

-

4. Het antwoord hiervan wordt teruggestuurd naar de boordcomputer en deze controleert

met behulp van de publieke key en een padvalidatie van het authenticiteitcertificaat

of de boordcomputerkaart authentiek is.

-

5. Ook de geldigheid van het authenticiteitcertificaat dient te worden gecontroleerd

middels minimaal een padvalidatie en een controle van de attributen validity.notBefore

en validity.notAfter.

-

6. Met behulp van het eerste karakter van het kaartnummer, zoals dat in het subject.serialNumber

of in de subject.title van het authenticiteitcertificaat is opgeslagen, kan de boordcomputer

het kaarttype en daarmee de gebruikerssoort (bestuurder, vervoerder, werkplaats, dan

wel toezichthouder) herkennen.